La funzione Airdrop di Apple ha perso informazioni personali, note come PII, dal 2019, che possono essere utilizzate per identificare gli utenti e non puoi fare molto al riguardo.

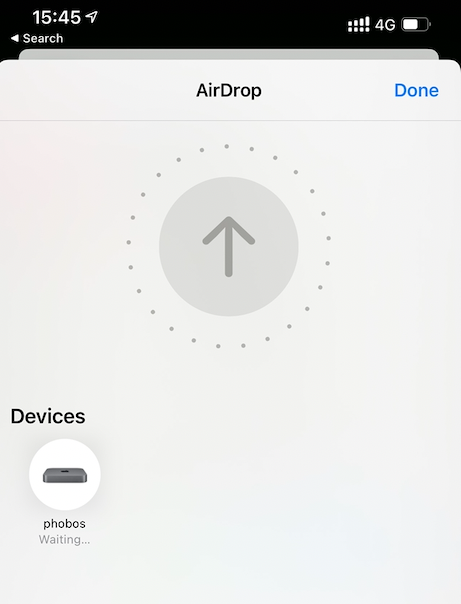

Airdrop è una funzionalità che consente agli utenti di dispositivi Apple di condividere facilmente file tra altri dispositivi Apple sempre e ovunque.

Airdrop utilizza Wi-Fi e BTLE (Bluetooth Low Energy) per stabilire una connessione tra dispositivi vicini in modo che possano inviare facilmente foto, documenti e altri dati da un dispositivo Apple a un altro. La funzione ha due livelli di accesso in cui è possibile impostare che solo coloro che sono i tuoi contatti siano autorizzati a contattare o che chiunque possa contattarli. L’ultima opzione è che non consente alcuna connessione.

Quindi questo post è ciò che trapela e-mail e numero di telefono. A peggiorare le cose, non c’è molto che puoi fare per impedirlo se non disattivare completamente Airdrop. Apple, da parte sua, è a conoscenza di questo bug dal 2019, ma ha comunque il vantaggio di riconoscerlo come un bug o risolverlo.

Ci vuole solo un momento

Per determinare se il trasmettitore deve comunicare con i dispositivi vicini, Airdrop invia richieste di rilevamento tramite Bluetooth contenenti hash parzialmente crittografati per il numero di telefono e l’e-mail del trasmettitore. Se i dati corrispondono ai dati nell’elenco dei contatti del destinatario, o se il destinatario consente la comunicazione da tutti, la connessione tra i due dispositivi verrà stabilita tramite Wi-Fi dove i due dispositivi scambieranno un hash SHA-25 completo per entrambi i telefoni, numeri ed e-mail,

Ovviamente, l’hash non può essere ritradotto nel normale testo che lo ha creato, ma a seconda della quantità di entropia o casualità nel testo in chiaro, è spesso possibile scoprirlo. Gli hacker lo fanno implementando un “attacco di forza bruta”, che gestisce un gran numero di ipotesi per generare l’hash originale. Minore è la casualità nel testo normale, più facile è indovinare la risposta corretta.

Piccola coincidenza

A causa della piccola quantità di casualità in un numero di telefono, c’è poco da impedire a un utente malintenzionato di esaminare i dati scambiati su un database completo contenente tutte le possibili combinazioni di numeri di telefono nel mondo. Quando si tratta di e-mail, c’è ovviamente un grado molto maggiore di casualità, o entropia, ma anche qui è possibile trovare l’hash giusto usando gli enormi database là fuori con e-mail da molte fughe di dati negli ultimi dieci anni.

Due diversi metodi di attacco

I ricercatori del laboratorio SEEMOO di TU Darmstad hanno sviluppato due metodi per sfruttare le vulnerabilità. Questo è stato pubblicato in un articolo presentato nell’agosto dello scorso anno al USENIX Security Symposium,

Il più semplice dei due, ma anche il più potente, è che l’attaccante monitora solo le richieste di rilevamento inviate da altri dispositivi nelle vicinanze. Poiché il mittente rivela sempre il numero di telefono e l’indirizzo e-mail del rivenditore ogni volta che cerca i destinatari AirDrop disponibili, l’attaccante deve solo attendere che i Mac vicini aprano l’elenco di condivisione o i dispositivi iOS vicini per aprire il foglio di condivisione. L’aggressore non ha bisogno di un numero di telefono, indirizzo e-mail o altra conoscenza preliminare del bersaglio.

Il secondo metodo funziona al contrario, ovvero consentendo all’attaccante di aprire Airdrop e vedere se qualche dispositivo nelle vicinanze sta rispondendo con i propri dettagli hash. Questa tecnica non è potente come la prima perché funziona solo se il numero di telefono o l’indirizzo e-mail dell’aggressore è già uno dei contatti del destinatario.

Tranquillo da Apple per due anni

Secondo quanto riferito, i ricercatori responsabili dell’articolo hanno notificato ad Apple a maggio 2019 e dopo un anno e mezzo avrebbero presentato Prilledrop ad Apple. Prilledrop sarà una versione migliorata di Airdrop poiché utilizza la cosiddetta “intersezione di gruppi privati”, una tecnologia in crittografia che consente a entrambe le parti in tale scambio di scoprirsi a vicenda senza rilevare hash deboli.

I drop speciali sono disponibili in Github.

“Il nostro prototipo di applicazione per PrivateDrop su iOS / macOS mostra che il nostro approccio all’autenticazione reciproca rispettoso della privacy è abbastanza efficace da mantenere l’esperienza utente ideale di AirDrop con un ritardo di approvazione inferiore a un secondo”, hanno scritto i ricercatori in un messaggio. Messaggi Questo ha riassunto il suo lavoro.

Apple non ha ancora fornito alcuna indicazione che intenda proteggere questa funzione come fa PrivateDrop o sta utilizzando un altro metodo per riparare la perdita. Al momento della pubblicazione di questo caso, i rappresentanti di Apple non hanno risposto alle richieste di ArsTechnica sul problema.

Fonte: ArsTechnica

“Esperto di social media. Pluripremiato fanatico del caffè. Esploratore generale. Risolutore di problemi.”