Microsoft Dati sui requisiti hardware io Windows 11 Confondi quasi tutti. Al centro del malinteso c’è una tecnologia nota come Trusted Platform Module, o TPM.

I chip TPM svolgono il compito di eseguire operazioni di crittografia che forniscono sicurezza a livello hardware, in questo modo verificano che il sistema sia come dovrebbe essere quando è in esecuzione. Hanno anche una serie di altri meccanismi che rendono difficile influenzarli dall’esterno.

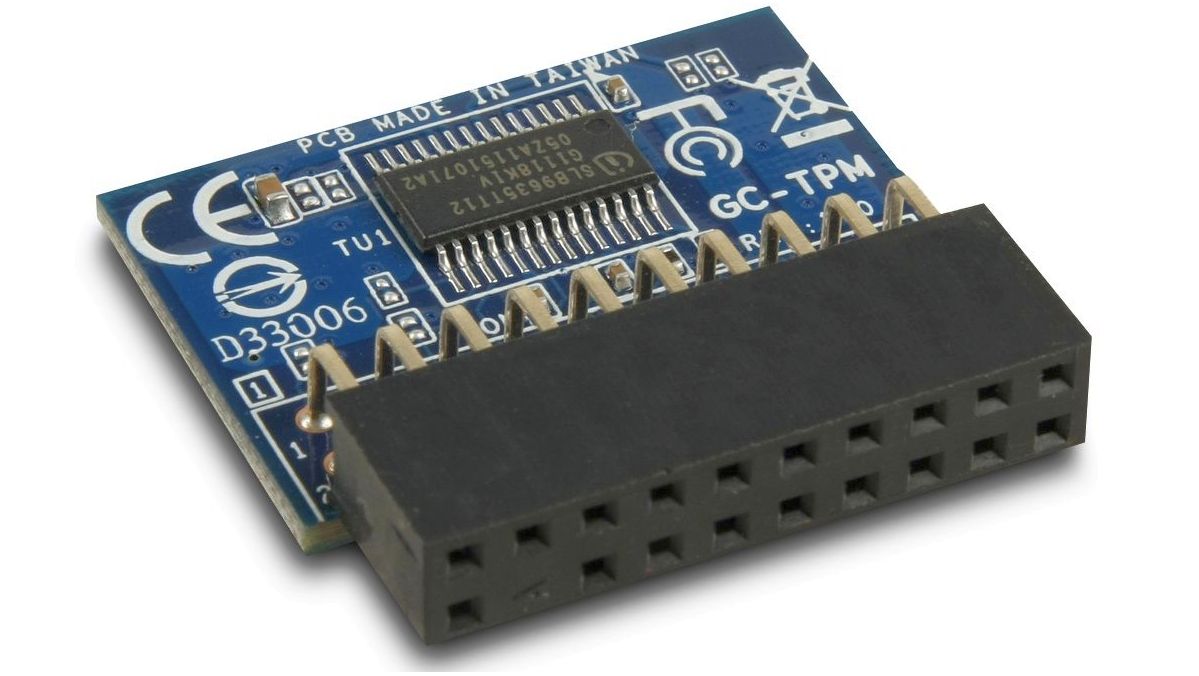

Tra le altre specifiche relative alla CPU, alla RAM e all’archiviazione, Windows 11 richiede che tutti i computer che utilizzeranno TPM 2.0 siano integrati nel processore o sotto forma di chip esterno situato sulla scheda madre.

Questo annuncio è il risultato di una folla di proprietari di PC che si sono dovuti prendere dal panico più facilmente per vedere se il computer che stavano utilizzando supportava il TPM e, in alcuni casi, come attivare la funzionalità nel BIOS. Non c’è stata meno confusione dopo che è diventato chiaro che Windows 11, tecnicamente parlando, Può essere installato su dispositivi incompatibili.

Nel frattempo, un’altra società si sta grattando la testa sulle decisioni TPM di Microsoft, ma per ragioni completamente diverse. Secondo Jorge Myszne, fondatore e CEO della neonata Kameleon Semiconductor, il TPM è già una tecnologia obsoleta.

“TPM è del 2003. Era abbastanza buono 20 anni fa, ma pensa a tutto ciò che è cambiato in termini di infrastrutture negli ultimi due decenni”, ha detto a TechRadar Pro.

Sebbene lo standard TPM si sia evoluto in modo significativo sin dal suo inizio (l’ultimo aggiornamento del TPM 2.0 è avvenuto nel 2019), grazie al feedback di numerose organizzazioni, Myszne ritiene che questo approccio alla sicurezza abbia un difetto fondamentale.

“La sfida principale è che il TPM è un dispositivo passivo. Anche se è possibile archiviare i dati lì e nessuno può vedere i dati, il programma ha bisogno dell’accesso se si vuole fare qualcosa con i dati. Se il programma ha accesso, il anche l’attaccante può accedere.” “

Sicurezza del firmware

Fondata nel 2019, sostenuta da Xilinx, una delle principali società di SoC programmabili, Chameleon mira a invertire le dinamiche del crimine informatico, fornendo vantaggi a coloro che si battono per se stessi.

Sebbene l’azienda non abbia ancora prodotti sul mercato, sta ora lavorando su nuovi dispositivi chiamati Proactive Security Processing Unit (ProSPU). Chameleon spera che questo chip possa superare gli attacchi del firmware, un tipo di minaccia che aumenta in dimensioni e versatilità.

“I tipi più comuni di attacchi sono le app che prendono di mira i migliori team, ma sono stati molto bravi a bloccare”, spiega Myszne. “Di conseguenza, gli aggressori sono diventati più specializzati, il che significa che hanno approfondito i team verso il firmware. È difficile individuare gli attacchi qui e sono resilienti”.

nuovi numeri Da Microsoft afferma che l’80% delle organizzazioni ha subito almeno un attacco al firmware negli ultimi due anni. Allo stesso tempo, meno di un terzo dei budget per la sicurezza viene speso per la protezione del firmware e il 21% dei responsabili della sicurezza ammette che il firmware non viene mai monitorato.

Il problema con attacchi di questo tipo è che non possono essere riconosciuti e bloccati dai programmi. Quando si accende una macchina, il sistema si avvia passo dopo passo, prima come un piccolo frammento di codice caricato nella CPU, prima di inviare progressivamente altro codice, quindi il sistema operativo parte da Disco rigido o rete.

“È assolutamente impossibile individuare eventuali vulnerabilità in questo processo. I programmi non sono ancora stati eseguiti, quindi le app non hanno la possibilità di verificare cosa sta succedendo”, afferma Myszne.

Dice che la soluzione a questo problema è avere un dispositivo di sicurezza del sistema dedicato. Allo stesso modo in cui le GPU gestiscono la grafica e le TPU gestiscono il lavoro di intelligenza artificiale, un processore di sicurezza avrà il compito di creare una “radice di fiducia”, verificando che tutto il firmware sia come dovrebbe essere.

Procedura guidata di sicurezza dedicata

Progettato per l’uso in server e data center, ProSPU di Kameleon ha lo scopo di risolvere i problemi derivanti dall’uso del software da parte dei chip TPM (e hardware simile).

Quando i chip TPM sono passivi, dando agli aggressori la possibilità di infiltrarsi nel sistema, ProSPU è il padrone del sistema, monitorando attivamente per garantire che ogni elemento del processo di avvio sia autentico. Molti dei pezzi sul mercato sono già partiti in sicurezza, ammette Myszne, ma finora nulla “puzza in tutte le diverse aree”.

Oltre a monitorare attivamente il processo di avvio, ProSPU fornirà funzioni di crittografia al programma (può, ad esempio, generare chiavi di crittografia, consentire agli utenti di tracciare chiavi, crittografare e decrittografare) e sicurezza quando il programma è in esecuzione, in modo che gli attacchi possono essere identificati e prevenuti.

Poiché ProSPU ha accesso diretto alla memoria, al di sotto del livello del sistema operativo, gli hacker non avranno l’opportunità di vedere cosa sta succedendo nel chip. Poiché non utilizza le API per ottenere l’accesso, non c’è nulla che un utente malintenzionato possa infettare.

“La prima cosa che fa un aggressore è cercare di capire il sistema e la difesa che ha. In questo caso, la difesa è in esecuzione su un sistema completamente diverso, con accesso diretto all’hardware a un livello inferiore di software”, afferma Myszne.

“L’attaccante non sa cosa sta succedendo e ora deve provare a sferrare un attacco al sistema senza avere alcuna comprensione di come difenderlo. Poiché agli aggressori non piace correre rischi, passano a un altro obiettivo .”

Il futuro della sicurezza basata su hardware

Quando a Myszne è stato chiesto se pensava che Microsoft avesse commesso un errore quando ha chiesto il supporto TPM 2.0 in Windows 11, ha annuito.

“Se sono su un sistema operativo aziendale, allora sì, ma per un sistema operativo generico come Windows, è un azzardo, perché ci saranno problemi”, dice.

“I TPM sono generalmente disattivati, il che è difficile da gestire. Devi sapere cosa stai facendo, altrimenti potresti rischiare di danneggiare il tuo computer. Quante persone ne sanno abbastanza per cercare nel BIOS in modo sicuro?”

Mentre Myszne ammette che la funzionalità TPM è meglio di niente, solo in termini di sicurezza, crede che il mix di esperienze utente scadenti e un livello di sicurezza insufficiente significhi che i requisiti di sistema saranno più fastidiosi di quanto valgano.

“Il sistema non è un’unità a chip singolo, come lo era 20 anni fa. L’infrastruttura di sicurezza basata su hardware deve evolversi per soddisfare le nostre esigenze di oggi e le esigenze che avremo tra cinque e dieci anni”.

Kameleon prevede che la versione alpha di ProSPU sarà completata entro il 2021 e che i chip saranno nei server entro la prima metà del 2022. Sebbene le applicazioni siano rischiose nei data center, poiché i rischi sono altamente concentrati, Myszne prevede che ProSPU in stile hardware Arriverà ai consumatori e ai mercati dell’industria automobilistica e di altri settori entro 2-3 anni.

“C’è molto che deve essere protetto”, dice.

“Esperto di social media. Pluripremiato fanatico del caffè. Esploratore generale. Risolutore di problemi.”